경고! 이글에서는 랜섬웨어의 개요, 감염경로, 증상, 예방등은 다루지 않습니다.

애초에 재수없으면 걸립니다 (플래쉬 안쓸꺼야? 그냥 리눅스씁시다.)

♚♚리눅스 민트 하모니카 로☆사♚♚설치시$$전원 리브레오피스☜☜100%증정※ ♜♜클레멘타인 무료증정¥ 특정조건 §§한글2014§§★리눅스뷰어★획득기회@@@ 즉시이동http://http://hamonikr.org/무료 다운로드/윈도우10급 시설/★【하모니카】★ 24시간 다운 연중무휴 http://hamonikr.org/

참고! 2016년 1분기 상위 3개 랜섬웨어는 Teslacrypt(58.4%), CTB-Locker(23.5%), Cryptowall(3.4%)입니다.(출처 카스퍼스키랩)

1. 랜섬웨어 종류들

1.1 나부커(NsbLocker) : 가장 초기단계의 랜섬웨어로서, v3등 어지간한 백신으로도 복호화 해제가능.

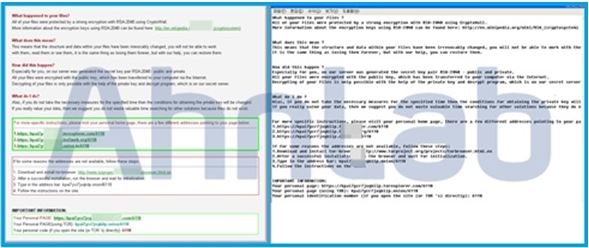

1.2 크립토라커(CryptoLocker/Crypt0L0cker) :

코드 RSA-2048를 사용하여 암호화 되었다라고 하며, *.encrypted 확장자로 암호화 함. 한국어화되어 있음.

몇몇 백신이 복호화 해준다라는 소리가 있습니다만 복호화율이 저조합니다.

파이어폭스에서 복호화툴을 내놓았다가 지금은 변종우려로 서비스 되지않고있습니다.

해커에게 돈주면 80%가량 복호화 해줍니다. (물론 해준다라고 장담이 안되므로 함부러 따라하지맙시다. )

http://kinlife.tistory.com/entry/%EC%A7%80%EC%98%A5%EC%9D%98-%EC%95%85%EC%84%B1%EC%BD%94%EB%93%9C-%ED%81%AC%EB%A6%BD%ED%86%A0%EB%9D%BD%EC%BB%A4Cryptolocker-%EA%B2%B0%EC%A0%9C%ED%95%98%EB%A9%B4-%EC%96%B4%EB%96%BB%EA%B2%8C-%EB%90%A0%EA%B9%8C

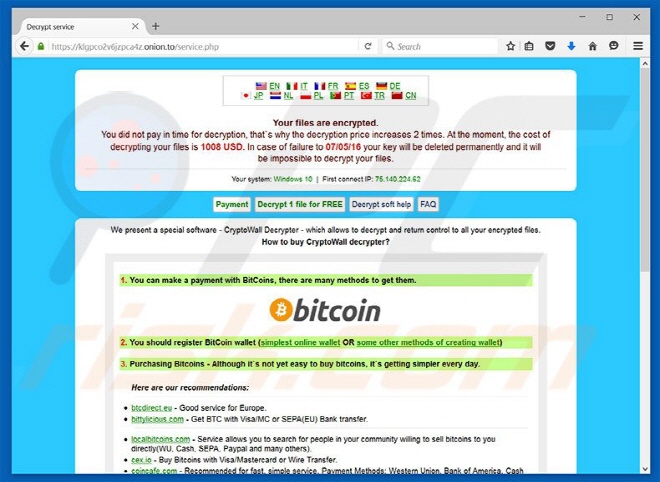

1.3 크립토월(CryptoWal)

3.0 까지는 복호화 툴이 나온것으로 알고있습니다 (신종/변종)4.0 부터는 불가능.

크립토라커의 후계자를 자청하고 있습니다(후계자는 씨1발 지1랄하고자빠졌네 시1발놈들이)

*.CCC 확장자 방식으로 암호화 하기때문에 CCC 바이러스라고도 불립니다.

1.4 테슬라크립트(TeslaCrypt)

테슬라 크립트는 "*.ecc, *.ezz, *.exx, *.xyz, *.zzz, *.aaa, *.abc, *.ccc, *.vvv, *.xxx, *.ttt, *.micro, *.mp3"방식으로 확장자를 변경시켜

암호화 시킵니다. 암호화코드는 RSA-2048이라는 방식이라고 하는데 이젠 의미없습니다 (숭악한놈들 꺼져라꺼져)

테슬라크립트는 아주 악명이 높았습니다만, 해커가 복호화 마스터키를 풀면서 대부분의 파일이 복호화가 가능한것으로 알고있습니다.

복호화 방법은 아래 참고

1.5 크립트XXX(CryptXXX)

카스퍼스키가 암호코드 RSA-4096이며, 암호화 되는 확장자는 *.crypt 입니다.

카스퍼스키가 복보화툴을 내놓았습니다. (그러나...2주만에 변종이 발견되었습니다.)

1.6 록키(Locky)랜섬웨어

국내가 타겟이며 현재 국산백신업체들이 가장 신경을 곤두서고있는 랜섬웨어이기도합니다.

*.hwp(한글)파일도 암호화 시키는것으로 유명하며, 주로 스팸 메일을 통해 유포된다고하며(스스로에게 보낸 메일인척함.).

암호화된 확장자는 *.Locky , 암호코드는 RSA-2048, AES-128 이라고 뜹니다.

1.7 코인볼트(CoinVault) 및 비트크립토(Bitcryptor)

코인볼트(CoinVault) 및 비트크립토(Bitcryptor) 는 일단 네델란드 경찰에 해커가 체포되면서 다 풀렸습니다(니네들 좆됬어 개1갞끼들아)

카스퍼스키에 따르면 총 1만 4천개가량의 복호화키가 피해자들에게 전달되었고 경찰이 서버에서 복호화키를 압수하였기때문에 가능해진 일이라고하네요.

2. 현재까지 복호화 불가능한 변종 랜섬웨어

2.1 크립트XXX변종

카스퍼스키가 암호코드 RSA4096에대해서는 복보화툴을 내놓았는데 2주뒤에 변종된 RZA4096이 나오면서 무력화 되었습니다.

2.2 크립토락커 변종

크립토라커의 변종이 20가지가 넘는것으로 확인되었고, 실제 파이어폭스팀에 제공하던 복보화툴도 변종생산을 부축인다하여

더이상 서비스 되지않고 있습니다.

2.3 크립토월 변종

크립토월(CryptoWall)은 2,048비트 공개키 암호화 방식으로 암화화 되어 있기 때문에 최신 수퍼컴퓨터를 이용해서 복호화를 시도해도 수 년 이상 소요가 된다고 합니다.

2.4 크리트로니(CTB-Locker)

암호코드는 AES-256 입니다. 찾아보니 없네요.

3. 복호화 방법주의!

반드시 백업된 복사본으로 하시길 바랍니다.

파일의 변형/깨짐등은 책임지지 않습니다.

각각 랜섬웨어의 복호화 툴이 다르기 때문에 맞는것을 사용하시길 바랍니다.

무조건 되는게 다 성공하는게 아닙니다. 실패하면 빨리 포기하고 포맷하세요 포맷

3.1 테슬라크립트

테슬라크립트는 "쏘리"와 함께 해커가 마스터를 키를 공개하면서 대부분의 파일이 복보화 가능해졌습니다.

마스터키 : 440A241DD80FCC5664E861989DB716E08CE627D8D40C7EA360AE855C727A49EE

크립토XXX는 RSA-4096과 관련하여 아래의 사이트에서 복호화툴을 다운로드 받으실수 있습니다.

RakhniDecryptor 를 다운받으시면됩니다.

바이러스체이서가 저용량 파일 몇몇개를 복구해주기도 합니다.

3.3 크립토라커 일부

이것 또한 카스퍼스키에서 서비스를 제공하고있습니다만 전체적으로 되는것은 아닙니다.

확장자 *.encrypted에 한해서 복호화를 제공하고있습니다.

테스트는 안해봤습니다만 트렌드마이크로에서도 복호화 툴을 제공하고있습니다.

4. 랜섬웨어 대응센터

4.1 카스퍼스키랩 대응센터 :

4.2 안랩 대응센터 :

4.3 하우리 랜섬웨어 대응센터

4.5 한국트렌드마이크로

5. 개인적으로 권하는 방어시스템

5.1 하우리APT쉴드

5.2 앱체크 안티랜섬웨어 시스템

5.3 바이러스체이서, 바이로봇인터넷시큐리티 1년권 등 방어벽이기능이 포함되어있는 무료백신사용 or 카스퍼스키랩, V3 365 AVG등 유료백신사용

(알약 V3Lite 네이버백신 다음클리너좀쓰지마요)

5.4 물리적으로 격리시키거나, 아니면 감염이 되었다라고 판단되면 일단 컴퓨터를 끕니다.

혹은 발자국 3.0과 같은 가상백업공간 프로그램등을 사용합시다.

6. 개인적인 복호화 경험

크립토라커와 크립토XXX감염된적이 있었는데요.

크립토라커는 포맷직후에 백신도 안깔고 구글로 인터넷 서핑하다가 감염 되었습니다. 한글화 된것으로 보니 국내사이트인것으로.

그래서 이건 그냥 포맷하였습니다. (내 야동 십새들아 ㅠ )

크립토XXX는 아침에 복호화를 시도하였는데요.

일단 APT쉴드가 약 40%가량 행위차단을 하여서 랜섬웨어감염을 예방하였습니다.

또 나머지 20%는 암호화 되는것은 막았습니다만 파일이 크랙킹(깨짐)이 되어서 복구불능이 되었습니다.

또 나머지 30%정도는 AVG가 랜섬웨어로 판단하여 파일들을 전부 자동삭제... 해버렸고

10%가량은 바이러스 체이서가 암호화 해제해줬습니다.

창작글

창작글